Kampanye Malware DEEP#GOSU Baru Menargetkan Pengguna Windows dengan Taktik Tingkat Lanjut

Kampanye serangan baru yang rumit telah diamati menggunakan malware PowerShell dan VBScript untuk menginfeksi sistem Windows dan mengambil informasi sensitif.

Perusahaan keamanan siber Securonix, yang menjuluki kampanye DEEP#GOSU, mengatakan kampanye tersebut kemungkinan terkait dengan kelompok yang disponsori negara Korea Utara yang dilacak sebagai Kimsuky .

“Muatan malware yang digunakan dalam DEEP#GOSU mewakili ancaman multi-tahap canggih yang dirancang untuk beroperasi secara diam-diam pada sistem Windows terutama dari sudut pandang pemantauan jaringan,” kata peneliti keamanan Den Iuzvyk, Tim Peck, dan Oleg Kolesnikov dalam analisis teknisnya. dibagikan dengan The Hacker News.

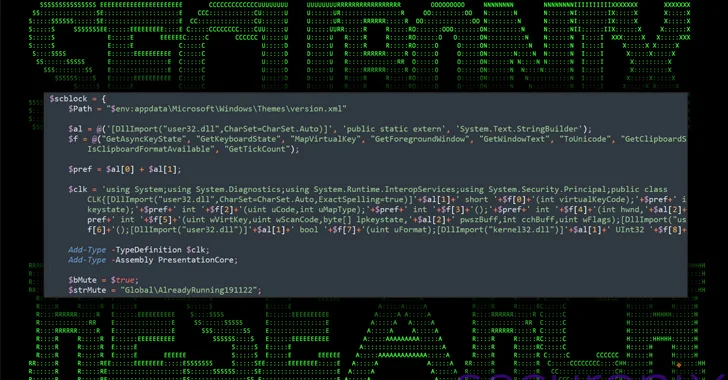

“Kemampuannya mencakup keylogging, pemantauan clipboard, eksekusi muatan dinamis, dan eksfiltrasi data, serta persistensi menggunakan perangkat lunak RAT untuk akses jarak jauh penuh, tugas terjadwal, serta skrip PowerShell yang dijalankan sendiri menggunakan pekerjaan.”

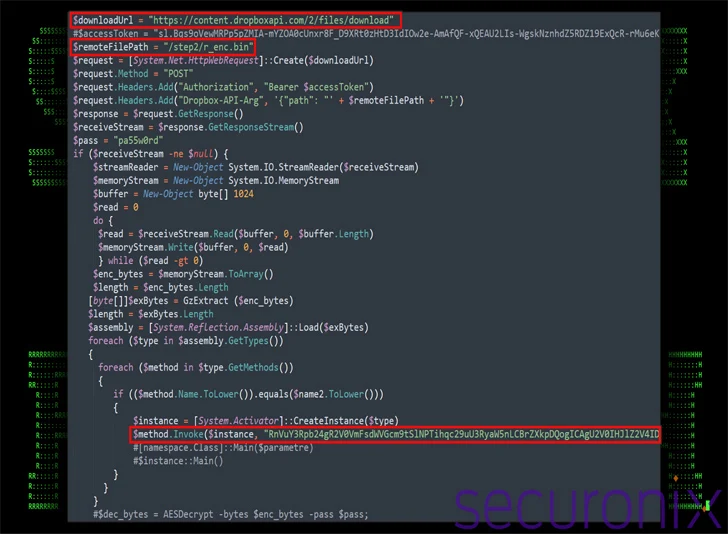

Aspek penting dari prosedur infeksi ini adalah ia memanfaatkan layanan resmi seperti Dropbox atau Google Docs untuk perintah dan kontrol (C2), sehingga memungkinkan pelaku ancaman untuk berbaur tanpa terdeteksi ke dalam lalu lintas jaringan biasa.

Selain itu, penggunaan layanan cloud untuk mengatur muatan memungkinkan pembaruan fungsi malware atau mengirimkan modul tambahan.

Titik awalnya dikatakan sebagai lampiran email berbahaya yang berisi arsip ZIP dengan file pintasan jahat (.LNK) yang menyamar sebagai file PDF (“IMG_20240214_0001.pdf.lnk”).

File .LNK dilengkapi dengan skrip PowerShell serta dokumen PDF umpan, dengan skrip PowerShell juga menjangkau infrastruktur Dropbox yang dikendalikan aktor untuk mengambil dan mengeksekusi skrip PowerShell lainnya (“ps.bin”).

Skrip PowerShell tahap kedua, mengambil file baru dari Dropbox (“r_enc.bin”), file rakitan .NET dalam bentuk biner yang sebenarnya merupakan trojan akses jarak jauh sumber terbuka yang dikenal sebagai TruRat (alias TutRat atau C# RAT) dengan kemampuan untuk merekam penekanan tombol, mengelola file, dan memfasilitasi kendali jarak jauh.

Perlu dicatat bahwa Kimsuky telah mempekerjakan TruRat setidaknya dalam dua kampanye yang ditemukan oleh AhnLab Security Intelligence Center (ASEC) tahun lalu.

Yang juga diambil oleh skrip PowerShell dari Dropbox adalah VBScript (“info_sc.txt”), yang, pada gilirannya, dirancang untuk menjalankan kode VBScript sewenang-wenang yang diambil dari layanan penyimpanan cloud, termasuk skrip PowerShell (“w568232.ps12x”).

VBScript juga dirancang untuk menggunakan Instrumentasi Manajemen Windows ( WMI ) untuk menjalankan perintah pada sistem, dan mengatur tugas terjadwal pada sistem agar tetap bertahan.

Aspek penting lainnya dari VBScript adalah penggunaan Google Docs untuk secara dinamis mengambil data konfigurasi untuk koneksi Dropbox, sehingga memungkinkan pelaku ancaman mengubah informasi akun tanpa harus mengubah skrip itu sendiri.

Skrip PowerShell yang diunduh sebagai hasilnya dilengkapi untuk mengumpulkan informasi ekstensif tentang sistem dan menyaring detailnya melalui permintaan POST ke Dropbox.

“Tujuan dari skrip ini tampaknya dirancang untuk berfungsi sebagai alat komunikasi berkala dengan server perintah dan kontrol (C2) melalui Dropbox,” kata para peneliti. “Tujuan utamanya termasuk mengenkripsi dan mengeksfiltrasi atau mengunduh data.”

Dengan kata lain, ini bertindak sebagai pintu belakang untuk mengontrol host yang disusupi dan terus menyimpan log aktivitas pengguna, termasuk penekanan tombol, konten clipboard, dan jendela latar depan.

Perkembangan ini terjadi ketika peneliti keamanan Ovi Liber merinci penyematan kode berbahaya ScarCruft yang terkait dengan Korea Utara dalam Hangul Word Processor (HWP) yang memikat dokumen yang ada dalam email phishing untuk mendistribusikan malware seperti RokRAT.

“Email tersebut berisi HWP Doc yang memiliki objek OLE yang tertanam dalam bentuk skrip BAT,” kata Liber . “Setelah pengguna mengklik objek OLE, skrip BAT dijalankan yang pada gilirannya menciptakan serangan injeksi DLL reflektif berbasis PowerShell pada mesin korban.”

Hal ini juga mengikuti eksploitasi Andariel terhadap solusi desktop jarak jauh yang sah yang disebut MeshAgent untuk menginstal malware seperti AndarLoader dan ModeLoader, malware JavaScript yang dimaksudkan untuk eksekusi perintah.

“Ini adalah penggunaan MeshAgent pertama yang dikonfirmasi oleh kelompok Andariel ,” kata ASEC . “Grup Andariel terus-menerus menyalahgunakan solusi manajemen aset perusahaan domestik untuk mendistribusikan malware dalam proses pergerakan lateral, dimulai dengan Agen Innorix di masa lalu.”

Andariel, juga dikenal dengan nama Nicket Hyatt atau Silent Chollima, adalah sub-kluster dalam Grup Lazarus yang terkenal kejam , yang secara aktif mengatur serangan untuk spionase dunia maya dan keuntungan finansial.

Aktor ancaman produktif yang disponsori negara ini telah diamati mencuci sebagian besar aset kripto yang dicuri dari peretasan bursa kripto HTX dan jembatan lintas rantainya (alias HECO Bridge) melalui Tornado Cash . Pelanggaran tersebut menyebabkan pencurian cryptocurrency senilai $112,5 juta pada November 2023.

“Mengikuti pola pencucian kripto yang umum, token yang dicuri segera ditukar dengan ETH, menggunakan pertukaran terdesentralisasi,” kata Elliptic . “Dana yang dicuri kemudian tidak aktif hingga 13 Maret 2024, ketika aset kripto yang dicuri mulai dikirim melalui Tornado Cash.”

Perusahaan analitik blockchain mengatakan bahwa kelanjutan operasi Tornado Cash meskipun ada sanksi kemungkinan besar menjadikannya proposisi yang menarik bagi Grup Lazarus untuk menyembunyikan jejak transaksinya setelah penutupan Sinbad pada November 2023.

“Mixer beroperasi melalui kontrak pintar yang berjalan pada blockchain terdesentralisasi, sehingga tidak dapat disita dan ditutup dengan cara yang sama seperti mixer terpusat seperti Sinbad.io,” katanya.