Bug Microsoft Edge Mungkin Memungkinkan Penyerang Menginstal Ekstensi Berbahaya Secara Diam-diam

Kelemahan keamanan yang kini telah ditambal di browser web Microsoft Edge dapat disalahgunakan untuk memasang ekstensi sewenang-wenang pada sistem pengguna dan melakukan tindakan jahat.

“Cacat ini memungkinkan penyerang mengeksploitasi API pribadi, yang awalnya dimaksudkan untuk tujuan pemasaran, untuk secara diam-diam memasang ekstensi browser tambahan dengan izin luas tanpa sepengetahuan pengguna,” kata peneliti keamanan Guardio Labs Oleg Zaytsev dalam laporan baru yang dibagikan kepada The Hacker. Berita.

Dilacak sebagai CVE-2024-21388 (skor CVSS: 6.5), masalah ini ditangani oleh Microsoft dalam versi stabil Edge 121.0.2277.83 yang dirilis pada 25 Januari 2024, setelah pengungkapan yang bertanggung jawab pada November 2023. Pembuat Windows memuji Zaytsev dan Jun Kokatsu atas melaporkan masalah tersebut.

“Seorang penyerang yang berhasil mengeksploitasi kerentanan ini dapat memperoleh hak istimewa yang diperlukan untuk memasang ekstensi,” kata Microsoft dalam peringatannya, seraya menambahkan bahwa hal itu “dapat menyebabkan lolosnya browser sandbox.”

Menggambarkannya sebagai kelemahan eskalasi hak istimewa, raksasa teknologi ini juga menekankan bahwa keberhasilan eksploitasi bug mengharuskan penyerang untuk “mengambil tindakan tambahan sebelum eksploitasi guna mempersiapkan lingkungan target.”

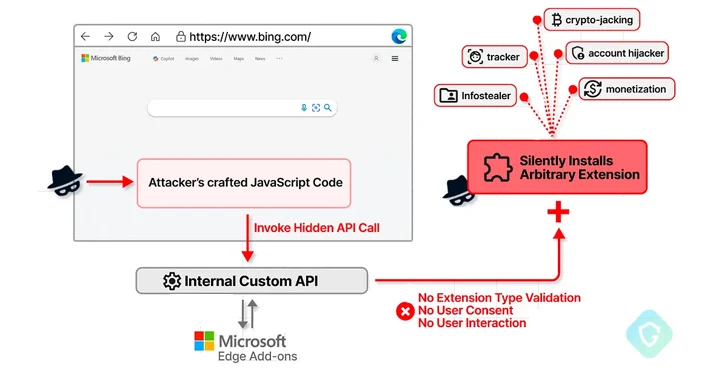

Menurut temuan Guardio, CVE-2024-21388 memungkinkan aktor jahat dengan kemampuan menjalankan JavaScript di halaman bing[.]com atau microsoft[.]com untuk memasang ekstensi apa pun dari toko Edge Add-ons tanpa memerlukan persetujuan atau interaksi pengguna .

Hal ini dimungkinkan oleh fakta bahwa browser dilengkapi dengan akses istimewa ke API pribadi tertentu yang memungkinkan untuk menginstal add-on selama add-on tersebut berasal dari pasar ekstensi milik vendor itu sendiri.

Salah satu API tersebut di browser Edge berbasis Chromium adalah edgeMarketingPagePrivate, yang dapat diakses dari serangkaian situs web milik Microsoft yang diizinkan, termasuk bing[.]com, microsoft[.]com, microsoftedgewelcome.microsoft[.]com, dan microsoftedgetips .microsoft[.]com, antara lain.

API juga dikemas dalam metode yang disebut installTheme() yang, sesuai dengan namanya, dirancang untuk menginstal tema dari penyimpanan Edge Add-ons dengan meneruskan pengidentifikasi tema unik (“themeId”) dan file manifesnya sebagai input .

Bug yang diidentifikasi oleh Guardio pada dasarnya adalah kasus validasi yang tidak mencukupi, sehingga memungkinkan penyerang memberikan pengidentifikasi ekstensi apa pun dari etalase (sebagai lawan dari themeId) dan menginstalnya secara diam-diam.

“Sebagai bonus tambahan, karena instalasi ekstensi ini tidak dilakukan sesuai dengan desain aslinya, maka tidak diperlukan interaksi atau persetujuan apa pun dari pengguna,” jelas Zaytsev.

Dalam skenario serangan hipotetis yang memanfaatkan CVE-2024-21388, pelaku ancaman dapat memublikasikan ekstensi yang tampaknya tidak berbahaya ke penyimpanan add-on dan menggunakannya untuk memasukkan sepotong kode JavaScript berbahaya ke bing[.]com – atau situs mana pun yang diizinkan untuk mengakses API – dan memasang ekstensi sewenang-wenang pilihan mereka dengan memanggil API menggunakan pengidentifikasi ekstensi.

Dengan kata lain, menjalankan ekstensi yang dibuat khusus pada browser Edge dan membuka bing[.]com akan secara otomatis menginstal ekstensi yang ditargetkan tanpa izin korban.

Guardio mengatakan kepada The Hacker News bahwa meskipun tidak ada bukti bahwa bug ini dieksploitasi secara liar, hal ini menyoroti perlunya menyeimbangkan kenyamanan dan keamanan pengguna, dan bagaimana penyesuaian browser dapat secara tidak sengaja mengalahkan mekanisme keamanan dan memperkenalkan beberapa vektor serangan baru.

“Relatif mudah bagi penyerang untuk mengelabui pengguna agar memasang ekstensi yang tampaknya tidak berbahaya, tanpa menyadari bahwa itu berfungsi sebagai langkah awal dalam serangan yang lebih kompleks,” kata Zaytsev. “Kerentanan ini dapat dieksploitasi untuk memfasilitasi pemasangan ekstensi tambahan, yang berpotensi untuk mendapatkan keuntungan moneter.”