Peretas Mengeksploitasi Situs Penerbitan Dokumen Populer untuk Serangan Phishing

Pelaku ancaman memanfaatkan situs penerbitan dokumen digital (DDP) yang dihosting di platform seperti FlipSnack, Issuu, Marq, Publuu, RelayTo, dan Simplebooklet untuk melakukan phishing, pengambilan kredensial, dan pencurian token sesi, sekali lagi menggarisbawahi bagaimana pelaku ancaman menggunakan kembali layanan yang sah untuk tujuan jahat.

“Menghosting umpan phishing di situs DDP meningkatkan kemungkinan keberhasilan serangan phishing, karena situs-situs ini sering kali memiliki reputasi yang baik, kecil kemungkinannya untuk muncul di daftar blokir filter web, dan mungkin menimbulkan rasa aman palsu pada pengguna yang mengenalinya sebagai situs familiar atau sah,” kata peneliti Cisco Talos Craig Jackson pekan lalu.

Meskipun musuh telah menggunakan layanan populer berbasis cloud seperti Google Drive, OneDrive, Dropbox, SharePoint, DocuSign, dan Oneflow untuk menghosting dokumen phishing di masa lalu, perkembangan terbaru menandai peningkatan yang dirancang untuk menghindari kontrol keamanan email.

Layanan DDP memungkinkan pengguna untuk mengunggah dan berbagi file PDF dalam format flipbook interaktif berbasis browser, menambahkan animasi membalik halaman dan efek skeuomorfik lainnya ke katalog, brosur, atau majalah apa pun.

Pelaku ancaman diketahui menyalahgunakan tingkat gratis atau masa uji coba gratis yang ditawarkan oleh layanan ini untuk membuat banyak akun dan mempublikasikan dokumen berbahaya.

Selain mengeksploitasi reputasi domain mereka yang menguntungkan, para penyerang memanfaatkan fakta bahwa situs DDP memfasilitasi hosting file sementara, sehingga memungkinkan konten yang dipublikasikan secara otomatis menjadi tidak tersedia setelah tanggal dan waktu kedaluwarsa yang telah ditentukan.

Terlebih lagi, fitur produktivitas yang dimasukkan ke dalam situs DDP seperti Publuu dapat bertindak sebagai pencegah, mencegah ekstraksi dan pendeteksian tautan berbahaya dalam pesan phishing.

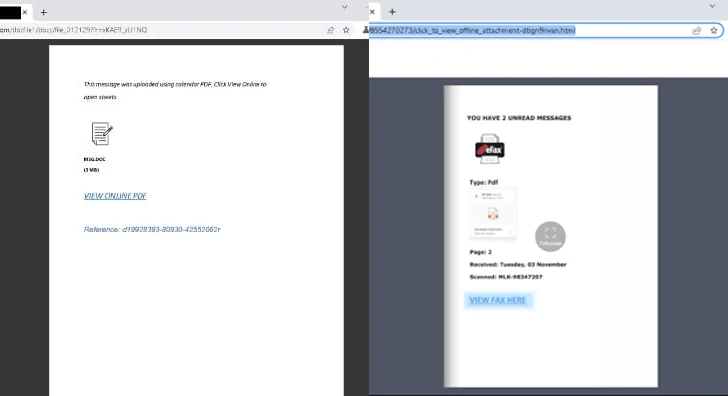

Dalam insiden yang dianalisis oleh Cisco Talos, situs DDP diintegrasikan ke dalam rantai serangan pada tahap sekunder atau menengah, biasanya dengan menyematkan tautan ke dokumen yang dihosting di situs DDP yang sah dalam email phishing.

Dokumen yang dihosting DDP berfungsi sebagai pintu gerbang ke situs eksternal yang dikendalikan musuh baik secara langsung dengan mengeklik tautan yang disertakan dalam file umpan, atau melalui serangkaian pengalihan yang juga memerlukan penyelesaian CAPTCHA untuk menggagalkan upaya analisis otomatis.

Laman landas terakhir adalah situs palsu yang meniru laman masuk Microsoft 365, sehingga memungkinkan penyerang mencuri kredensial atau token sesi.

“Situs DDP bisa menjadi titik buta bagi para pembela HAM, karena mereka tidak familiar bagi pengguna yang terlatih dan kemungkinan besar tidak akan ditandai oleh email dan kontrol penyaringan konten web,” kata Jackson.

“Situs DDP memberikan keuntungan bagi pelaku ancaman yang ingin menggagalkan perlindungan phishing kontemporer. Fitur dan manfaat yang sama yang menarik pengguna sah ke situs ini dapat disalahgunakan oleh pelaku ancaman untuk meningkatkan kemanjuran serangan phishing.”