Cacat TeamCity Menyebabkan Lonjakan Serangan Ransomware, Cryptomining, dan RAT

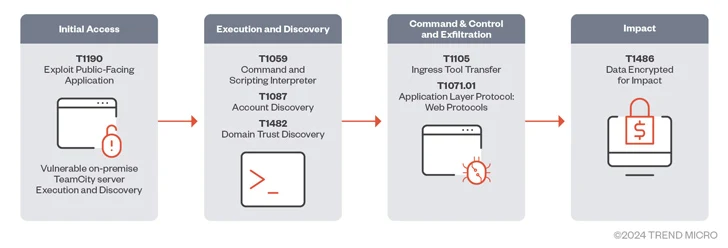

bicaraini.com Berbagai pelaku ancaman mengeksploitasi kelemahan keamanan yang baru-baru ini diungkapkan dalam perangkat lunak JetBrains TeamCity untuk menyebarkan ransomware, penambang mata uang kripto, suar Cobalt Strike, dan trojan akses jarak jauh berbasis Golang yang disebut Spark RAT.

Serangan tersebut memerlukan eksploitasi CVE-2024-27198 (skor CVSS: 9.8) yang memungkinkan musuh melewati tindakan otentikasi dan mendapatkan kendali administratif atas server yang terpengaruh.

“Penyerang kemudian dapat menginstal malware yang dapat menjangkau server command-and-control (C&C) dan melakukan perintah tambahan seperti menyebarkan Cobalt Strike beacon dan remote access trojan (RATs),” kata Trend Micro dalam laporan barunya. .

“Ransomware kemudian dapat diinstal sebagai muatan akhir untuk mengenkripsi file dan meminta pembayaran tebusan dari korban.”

Setelah kelemahan tersebut diungkapkan kepada publik pada awal bulan ini, kelemahan tersebut telah dijadikan senjata oleh pelaku ancaman yang terkait dengan keluarga ransomware BianLian dan Jasmin , serta untuk menjatuhkan penambang cryptocurrency XMRig dan Spark RAT .

Organisasi yang mengandalkan TeamCity untuk proses CI/CD mereka disarankan untuk memperbarui perangkat lunak mereka sesegera mungkin untuk melindungi dari potensi ancaman.

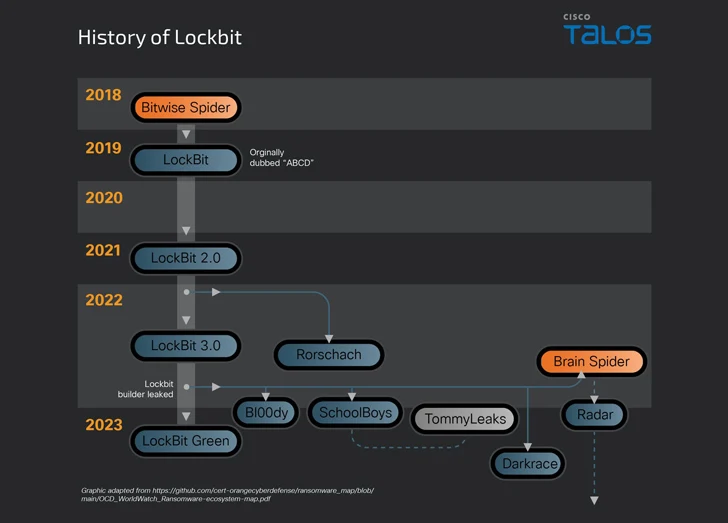

Perkembangan ini terjadi ketika ransomware terus menjadi ancaman yang tangguh dan menguntungkan, dengan munculnya strain baru seperti DoNex , Evil Ant , Lighter , RA World , dan WinDestroyer , bahkan ketika kru kejahatan dunia maya terkenal seperti LockBit masih menerima afiliasi ke dalam program mereka meskipun ada undang-undang. tindakan penegakan hukum terhadap mereka.

WinDestroyer, khususnya, menonjol karena kemampuannya mengenkripsi file dan membuat sistem yang ditargetkan tidak dapat digunakan tanpa sarana untuk memulihkan data, sehingga meningkatkan kemungkinan bahwa pelaku ancaman di baliknya bermotif geopolitik.

“Salah satu masalah utama dalam menangani kejahatan ransomware adalah sifat dari program afiliasi, dimana para aktor sering kali bekerja untuk beberapa perusahaan RaaS sekaligus,” kata Cisco Talos . “Dibutuhkan upaya yang gigih dan strategis untuk secara signifikan merusak operasi RaaS dan melemahkan kekuatan regeneratif geng-geng ini.”

Data yang dibagikan oleh Pusat Pengaduan Kejahatan Internet (IC3) Biro Investigasi Federal AS (FBI) menunjukkan bahwa 2.825 infeksi ransomware dilaporkan pada tahun 2023, menyebabkan kerugian yang disesuaikan lebih dari $59,6 juta. Dari jumlah tersebut, 1.193 berasal dari organisasi yang bergerak di sektor infrastruktur penting.

Lima varian ransomware teratas yang berdampak pada infrastruktur penting di AS termasuk LockBit, BlackCat (alias ALPHV atau Noberus), Akira, Royal, dan Black Basta.

Selain menawarkan sebagian besar pendapatan kepada afiliasi pengadilan, lanskap ini juga menyaksikan peningkatan kolaborasi antara berbagai kelompok ransomware yang saling berbagi alat berbahaya mereka.

Kemitraan ini juga terwujud dalam bentuk kelompok hantu , di mana satu operasi ransomware mengalihkan keahliannya ke pihak lain, seperti yang terlihat dalam kasus Zeon, LockBit, dan Akira.

Symantec milik Broadcom, dalam laporan yang diterbitkan minggu lalu, mengungkapkan bahwa “aktivitas ransomware masih dalam tren meningkat meskipun jumlah serangan yang diklaim oleh pelaku ransomware menurun sedikit lebih dari 20% pada kuartal keempat tahun 2023.”

Menurut statistik yang diterbitkan oleh NCC Group, jumlah total kasus ransomware pada bulan Februari 2024 meningkat sebesar 46% dari bulan Januari, naik dari 285 menjadi 416, dipimpin oleh LockBit (33%), Hunters (10%), BlackCat (9%), Qilin (9%), BianLian (8%), Bermain (7%), dan 8Base (7%).

“Aktivitas penegakan hukum baru-baru ini berpotensi mempolarisasi lanskap ransomware, menciptakan kelompok operator RaaS yang lebih kecil yang sangat aktif dan lebih sulit dideteksi karena kelincahan mereka dalam forum dan pasar bawah tanah,” Matt Hull, kepala intelijen ancaman global di NCC Group , dikatakan

“Tampaknya perhatian yang tertuju pada ransomware ‘merek’ yang lebih besar, seperti LockBit dan Cl0p, menyebabkan kemitraan afiliasi RaaS generik yang baru dan kecil menjadi hal yang biasa. Akibatnya, deteksi dan atribusi bisa menjadi lebih sulit, dan afiliasi dapat dengan mudah beralih penyedia karena ambang masuk yang rendah dan keterlibatan moneter yang minimal.”

Memang benar, perusahaan baru RaaS yang lebih kecil seperti Cloak, Medusa, dan RansomHub memanfaatkan tindakan penegakan hukum tingkat tinggi untuk mengisi kekosongan dan merekrut afiliasi melalui iklan di forum web gelap seperti UFO Labs dan RAMP.

“Kelompok Ransomware, termasuk kelompok RaaS, paling sering mengubah citra atau memecah belah sebagai cara untuk melanjutkan operasi setelah pengawasan ketat dari penegakan hukum,” kata GuidePoint Security . “Afiliasi, sebagai perbandingan, menghadapi pasar grup RaaS yang bersaing dengan kumpulan afiliasi yang terbatas untuk dijadikan tempat menarik.”

“Peningkatan iklan untuk afiliasi baru-baru ini mungkin mengindikasikan berlanjutnya keterbatasan sumber daya manusia yang tersedia, meningkatnya ketidakpercayaan terhadap grup RaaS tertentu atau model operasi RaaS, atau grup yang terkena dampak dan tidak berniat untuk melanjutkan operasinya.”

Hal ini juga dilengkapi dengan para pelaku ancaman yang menemukan cara baru untuk menginfeksi korban dengan mengeksploitasi kerentanan dalam aplikasi publik dan menghindari deteksi , serta menyempurnakan taktik mereka dengan semakin mengandalkan perangkat lunak yang sah dan hidup di luar lahan (LotL). teknik.

Yang juga populer di kalangan penyerang ransomware adalah utilitas seperti TrueSightKiller, GhostDriver, dan Terminator, yang memanfaatkan teknik Bring Your Own Vulnerable Driver (BYOVD) untuk menonaktifkan perangkat lunak keamanan.

“Serangan BYOVD menarik bagi pelaku ancaman, karena mereka dapat menyediakan sarana untuk menonaktifkan solusi AV dan EDR pada tingkat kernel ,” kata peneliti Sophos, Andreas Klopsch dan Matt Wixey dalam sebuah laporan bulan ini. “Banyaknya pengemudi rentan yang diketahui berarti bahwa penyerang mempunyai banyak pilihan untuk dipilih.”

Perangkat lunak penghindaran pertahanan lainnya yang digunakan oleh LockBit, Mimic, Phobos Royal, dan Ryuk untuk menonaktifkan produk keamanan keamanan terdiri dari Defender Control, Process Hacker, dan GMER.

“Karena alat-alat ini adalah alat yang dapat digunakan oleh pengguna biasa untuk tujuan yang sah, ada batasan untuk mendeteksi dan memblokirnya hanya dengan produk anti-malware,” kata Pusat Intelijen Keamanan AhnLab (ASEC) .