Grup Terkait Tiongkok Melanggar Jaringan melalui Connectwise, Kelemahan Perangkat Lunak F5

Sebuah cluster ancaman yang terkait dengan Tiongkok memanfaatkan kelemahan keamanan pada perangkat lunak Connectwise ScreenConnect dan F5 BIG-IP untuk mengirimkan malware khusus yang mampu memberikan pintu belakang tambahan pada host Linux yang disusupi sebagai bagian dari kampanye “agresif”.

Mandiant milik Google melacak aktivitas tersebut dengan nama UNC5174 (alias Uteus atau Uetus) yang tidak dikategorikan, dan menggambarkannya sebagai “mantan anggota kolektif hacktivist Tiongkok yang sejak itu menunjukkan indikasi bertindak sebagai kontraktor untuk Kementerian Keamanan Negara Tiongkok (MSS) fokus pada pelaksanaan operasi akses.”

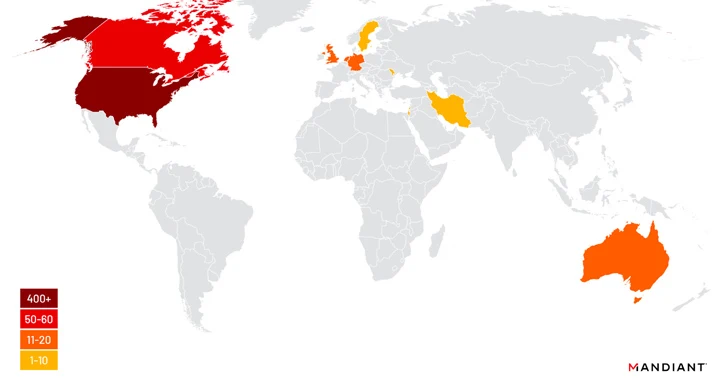

Aktor ancaman ini diyakini telah mengatur serangan yang meluas terhadap lembaga penelitian dan pendidikan di Asia Tenggara dan Amerika Serikat, perusahaan-perusahaan di Hong Kong, badan amal dan organisasi non-pemerintah (LSM), serta organisasi pemerintah Amerika dan Inggris antara bulan Oktober dan November 2023, dan sekali lagi pada bulan Februari. 2024 menggunakan bug ScreenConnect.

Akses awal ke lingkungan target difasilitasi oleh eksploitasi kelemahan keamanan yang diketahui di Atlassian Confluence ( CVE-2023-22518 ), ConnectWise ScreenConnect ( CVE-2024-1709 ), F5 BIG-IP ( CVE-2023-46747 ), Kernel Linux ( CVE-2022-0185 ), dan Zyxel ( CVE-2022-3052 ).

Pencapaian yang sukses diikuti oleh pengintaian dan pemindaian ekstensif terhadap sistem yang terhubung ke internet untuk mencari kerentanan keamanan, dengan UNC5174 juga membuat akun pengguna administratif untuk melakukan tindakan jahat dengan hak istimewa yang lebih tinggi, termasuk menjatuhkan pengunduh ELF berbasis C yang dijuluki SNOWLIGHT.

SNOWLIGHT dirancang untuk mengunduh payload tahap berikutnya, pintu belakang Golang yang dikaburkan bernama GOREVERSE, dari URL jarak jauh yang terkait dengan SUPERSHELL , kerangka kerja perintah dan kontrol (C2) sumber terbuka yang memungkinkan penyerang membuat terowongan SSH terbalik dan meluncurkan sesi shell interaktif untuk mengeksekusi kode arbitrer.

Yang juga digunakan oleh pelaku ancaman adalah alat terowongan berbasis Golang yang dikenal sebagai GOHEAVY, yang kemungkinan digunakan untuk memfasilitasi pergerakan lateral dalam jaringan yang disusupi, serta program lain seperti afrog , DirBuster, Metasploit, Sliver, dan sqlmap.

Dalam satu contoh tidak biasa yang ditemukan oleh perusahaan intelijen ancaman, pelaku ancaman diketahui menerapkan mitigasi untuk CVE-2023-46747 dalam upaya mencegah musuh lain yang tidak terkait menggunakan celah yang sama untuk mendapatkan akses.

“UNC5174 (alias Uteus) sebelumnya adalah anggota kolektif hacktivist Tiongkok ‘Dawn Calvary’ dan telah berkolaborasi dengan ‘Genesis Day’ / ‘Xiaoqiying’ dan ‘Teng Snake,’” Mandiant menilai. “Orang ini tampaknya telah meninggalkan kelompok-kelompok ini pada pertengahan tahun 2023 dan sejak itu fokus pada pelaksanaan operasi akses dengan tujuan menjadi perantara akses ke lingkungan yang rentan.”

Terdapat bukti yang menunjukkan bahwa pelaku ancaman mungkin adalah broker akses awal, bahkan mengaku berafiliasi dengan MSS di forum web gelap. Hal ini didukung oleh fakta bahwa beberapa entitas pertahanan AS dan pemerintah Inggris secara bersamaan menjadi sasaran broker akses lain yang disebut UNC302 .

Temuan ini sekali lagi menggarisbawahi upaya berkelanjutan kelompok-kelompok negara Tiongkok untuk membobol peralatan canggih dengan secara cepat mengkooptasi kerentanan yang baru-baru ini diungkapkan ke dalam gudang senjata mereka untuk melakukan operasi spionase dunia maya dalam skala besar.

“UNC5174 telah diamati mencoba menjual akses ke peralatan kontraktor pertahanan AS, entitas pemerintah Inggris, dan institusi di Asia pada akhir tahun 2023 setelah eksploitasi CVE-2023-46747,” kata peneliti Mandiant.

“Ada kesamaan antara UNC5174 dan UNC302, yang menunjukkan bahwa mereka beroperasi dalam lanskap perantara akses awal SPM. Kesamaan ini menunjukkan kemungkinan eksploitasi bersama dan prioritas operasional di antara para pelaku ancaman ini, meskipun penyelidikan lebih lanjut diperlukan untuk atribusi yang pasti.”

Pengungkapan ini terjadi ketika MSS memperingatkan bahwa kelompok peretas asing yang tidak disebutkan namanya telah menyusup ke “ratusan” organisasi bisnis dan pemerintah Tiongkok dengan memanfaatkan email phishing dan bug keamanan yang diketahui untuk menembus jaringan. Namun tidak diungkapkan nama atau asal pelaku ancaman tersebut