Menerapkan Kontrol Zero Trust untuk Kepatuhan

Platform Perlindungan Titik Akhir ThreatLocker® Zero Trust menerapkan postur keamanan penolakan secara default dan pengecualian yang ketat untuk memberikan organisasi kemampuan untuk menetapkan kontrol berbasis kebijakan dalam lingkungan mereka dan memitigasi ancaman dunia maya yang tak terhitung jumlahnya, termasuk zero-day, yang tidak terlihat pijakan jaringan, dan serangan malware sebagai akibat langsung dari kesalahan pengguna.

Dengan kemampuan ThreatLocker® Zero Trust Endpoint Protection Platform yang diterapkan ke dalam strategi keamanan siber mereka, organisasi di industri mana pun di seluruh dunia dapat memenuhi persyaratan sebagian besar kerangka kepatuhan dan tidur lebih nyenyak di malam hari karena mengetahui bahwa mereka terlindungi dari serangan siber yang paling dahsyat. seperti ransomware.

ThreatLocker telah membagikan aset yang dapat diunduh gratis untuk membekali profesional TI dengan praktik terbaik kepatuhan keamanan siber. Artikel ini bertujuan untuk menguraikan, dan memberikan gambaran dasar tentang aset.

Kompleksitas di Seluruh Kerangka Kepatuhan#

Kerangka kerja kepatuhan keamanan siber hadir untuk membantu organisasi dalam membangun strategi keamanan siber yang kuat agar mereka tetap terdepan dalam menghadapi ancaman. Namun, setiap kerangka kerja sering kali bersifat ambigu, sehingga sulit untuk memastikan bahwa persyaratan yang digariskan dipenuhi.

Untuk menambah kompleksitas dalam menafsirkan tuntutan brainteaser kerangka kepatuhan ini, masing-masing kerangka kerja diberi kata-kata yang berbeda, bahkan ketika menunjuk pada teknologi yang sama yang diperlukan.

Praktik Terbaik Kepatuhan#

Terlepas dari kerangka kepatuhannya, terdapat serangkaian kontrol teknis dasar yang harus diterapkan oleh organisasi untuk meningkatkan postur keamanannya dan bergerak menuju kepatuhan.

1. Solusi Manajemen Akses#

Organisasi memerlukan akun terpusat dan solusi manajemen akses yang dapat menginventarisasi semua akun akses, menetapkan ID unik untuk setiap pengguna, mencatat semua login, menyediakan akses berbasis peran, dan menerapkan hak istimewa paling sedikit/akses paling sedikit. Solusi manajemen akun dan akses juga harus menerapkan kata sandi yang kuat, menerapkan penguncian otomatis setelah sejumlah upaya login yang gagal, melindungi umpan balik autentikasi, dan menonaktifkan pengidentifikasi setelah beberapa saat tidak aktif.

2. Otentikasi Multi-Faktor#

Otentikasi multi-faktor harus diterapkan dan diterapkan untuk login akun dengan hak istimewa, untuk login akses jarak jauh, dan saat login ke akun apa pun yang dapat diakses dari Internet.

3. Manajemen Akses Istimewa (PAM)#

Solusi manajemen akses istimewa (PAM) harus digunakan untuk melindungi administrator dan akun istimewa lainnya. Semua aktivitas istimewa harus dicatat di lokasi pusat yang dilindungi. Lingkungan operasi yang memiliki hak istimewa dipisahkan dari lingkungan kerja yang tidak memiliki hak istimewa, dan lingkungan kerja yang tidak memiliki hak istimewa tidak dapat mengakses hak istimewa. Lingkungan operasi yang memiliki hak istimewa tidak boleh mengakses lingkungan operasi yang tidak memiliki hak istimewa, internet, email, atau layanan web lainnya. Solusi PAM harus memungkinkan untuk menonaktifkan akun yang memiliki hak istimewa setelah 45 hari tidak aktif.

4. Sistem Manajemen Akses Jarak Jauh#

Organisasi memerlukan sistem manajemen akses jarak jauh yang memantau dan mencatat akses jarak jauh, menyediakan penguncian sesi otomatis, mengontrol eksekusi perintah istimewa, menggunakan otentikasi tahan pemutaran ulang, dan menggunakan penguncian sesi berpola untuk menyembunyikan tampilan setelah kondisi tertentu.

5. Daftar yang diizinkan#

Organisasi harus menerapkan daftar yang diizinkan (secara historis dikenal sebagai daftar putih) yang menyediakan inventaris perangkat lunak terkini, memantau aktivitas dan integritas perangkat lunak yang diinstal, mencatat semua eksekusi, dan dapat menghapus atau menonaktifkan perangkat lunak yang tidak digunakan, tidak sah, dan tidak didukung, termasuk sistem operasi. Solusi pemberian izin harus mencakup penahanan aplikasi untuk mencegah pembuatan proses turunan dan mengontrol eksekusi kode seluler, perangkat lunak, pustaka, dan skrip. Perangkat lunak baru apa pun harus terlebih dahulu diterapkan di lingkungan sandbox dan dievaluasi sebelum mengizinkannya digunakan dalam organisasi.

6. Solusi Antimalware#

Organisasi harus menerapkan solusi antimalware yang memindai titik akhir, halaman web, dan media yang dapat dipindahkan secara real-time, menggabungkan pembaruan definisi otomatis, dan mencegah koneksi ke situs web berbahaya.

7. Firewall#

Organisasi perlu menerapkan solusi firewall yang menggunakan hak istimewa paling sedikit, memblokir semua port yang tidak diperlukan dan akses ke Internet, mencatat aktivitas jaringan, dan mengakhiri koneksi setelah tidak ada aktivitas atau akhir sesi.

8. Solusi Deteksi/Pencegahan#

Organisasi harus menerapkan solusi deteksi/pencegahan intrusi, dengan mengambil pendekatan proaktif dan reaktif terhadap keamanan mereka.

9. Filter Web#

Organisasi memerlukan solusi keamanan web yang menerapkan filter URL berbasis jaringan atau pemfilteran DNS.

10. Keamanan Email#

Solusi keamanan email harus diterapkan untuk hanya menggunakan klien email yang didukung, memblokir semua jenis file yang tidak diperlukan di gateway email, dan menggunakan DMARC. Pastikan server email memiliki solusi antimalware yang aktif.

11. Mikrosegmentasi#

Organisasi memerlukan solusi teknis untuk melakukan mikrosegmentasi jaringan secara virtual atau menggunakan VLAN.

12. Media yang Dapat Dilepas#

Organisasi perlu menerapkan solusi untuk mengontrol media yang dapat dipindahkan, termasuk menerapkan enkripsi dan membatasi akses ke media tersebut.

13. Manajemen Perangkat Seluler#

Organisasi harus menerapkan solusi manajemen perangkat seluler yang mengenkripsi perangkat seluler, mengontrol koneksi seluler, dan mendukung penguncian otomatis serta penghapusan dan penguncian jarak jauh.

14. Solusi Pencatatan#

Organisasi memerlukan solusi pencatatan terpusat yang dilindungi yang menyerap dan memberi peringatan pada log peristiwa Windows, log peristiwa aplikasi, log jaringan, log akses data, dan aktivitas pengguna yang dilacak secara unik ke pengguna. Log harus ditinjau secara berkala.

15. Manajemen Tambalan#

Organisasi memerlukan solusi manajemen patch yang memindai lingkungan mereka untuk mencari patch yang hilang, memberikan laporan, dan dapat menerapkannya.

16. Pengujian Penetrasi#

Organisasi perlu berpartisipasi dalam pengujian penetrasi. Pengujian harus dilakukan secara internal dan pada semua layanan yang berhubungan dengan eksternal. Setiap kerentanan yang ditemukan harus diperbaiki.

17. Berbagi Intelijen Ancaman#

Organisasi harus berpartisipasi dalam komunitas berbagi intelijen ancaman di mana mereka bertukar informasi mengenai ancaman dan kerentanan sehingga mereka dapat memitigasi ancaman dan kerentanan secara proaktif.

18. Perlindungan Data#

Organisasi perlu menerapkan langkah-langkah untuk melindungi data. Data harus menerapkan izin terperinci. Hanya pengguna yang memerlukan akses ke data tertentu untuk melakukan tugas pekerjaan yang dapat mengakses data tersebut.

19. Membuang Data dengan Aman#

Organisasi memerlukan sistem untuk membuang data dengan aman sebelum peralatan digunakan kembali atau dipindahkan.

20. Mengenkripsi Data Sensitif#

Organisasi harus memastikan bahwa data sensitif dienkripsi saat disimpan (hard drive terenkripsi) dan saat transit (TLS atau HTTPS) menggunakan algoritma enkripsi yang kuat.

21. Sistem Pencadangan#

Organisasi perlu menerapkan sistem pencadangan di mana pencadangan dilakukan secara teratur, diduplikasi dengan salinan yang disimpan baik di dalam maupun di luar lokasi, dan diuji secara rutin untuk memastikan organisasi selalu memiliki cadangan yang berfungsi untuk membantu upaya pemulihan bencana.

22. Kontrol Keamanan Fisik#

Organisasi harus memiliki kontrol keamanan fisik yang memadai untuk melindungi terhadap akses yang tidak diinginkan, seperti kunci, kamera, dan pagar. Karyawan dan pengunjung harus dipantau dan dicatat. Aset harus diinventarisasi, ditemukan, dan dilacak, dan setiap aset yang tidak sah harus ditangani.

23. Pelatihan Kesadaran Keamanan#

Organisasi perlu menerapkan solusi pelatihan kesadaran keamanan berbasis peran, baik yang dibuat sendiri atau dibeli dari penyedia pihak ketiga.

24. Kebijakan Tertulis#

Organisasi harus memiliki kebijakan tertulis yang dibaca dan ditandatangani oleh karyawan untuk menegakkan setiap kontrol teknis di atas.

Persyaratan Pemetaan di Seluruh Kerangka Kepatuhan#

Meskipun masing-masing kerangka kepatuhan memiliki kriteria khusus masing-masing, kerangka tersebut memiliki tujuan yang sama, yaitu membantu organisasi membangun strategi pertahanan siber yang kuat untuk melindungi dari serangan siber dan kehilangan data yang diakibatkannya. Melindungi komoditas penting ini sangat penting karena penyerang berupaya mengeksploitasi data berharga.

Perusahaan dengan postur keamanan yang kuat, seperti perusahaan yang menggunakan Platform Perlindungan Endpoint ThreatLocker®, sudah berada di jalur yang tepat untuk mencapai kepatuhan terhadap kerangka kerja apa pun. Tambahkan Platform Perlindungan Titik Akhir ThreatLocker® ke strategi keamanan Anda untuk membantu membangun cetak biru kepatuhan yang sukses dan mencapai perlindungan kelas dunia terhadap ancaman dunia maya.

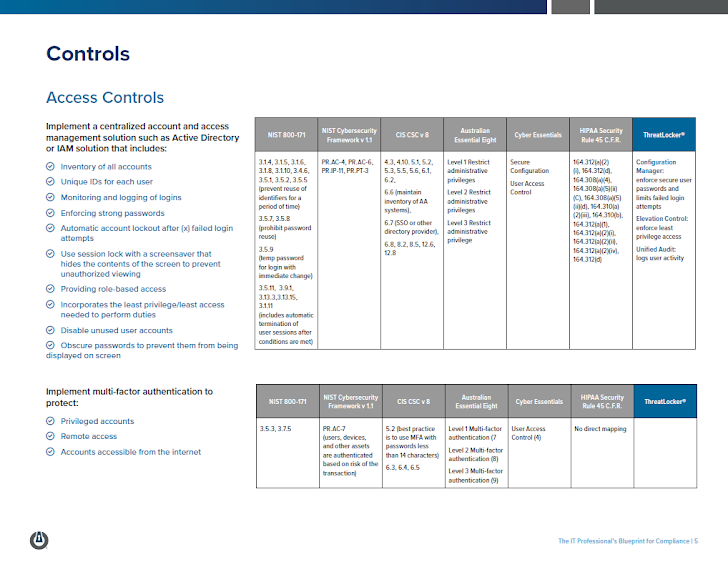

ThreatLocker telah menyusun buku panduan yang dapat diunduh, “Cetak Biru Kepatuhan It Professional”, yang memetakan persyaratan paralel dari berbagai kerangka kepatuhan, termasuk:

- NIST SP 800-171

- Kerangka Keamanan Siber (CSF) NIST

- Pusat Kontrol Keamanan Kritis (CSC) Pusat Keamanan Internet (CIS)

- Model Kedewasaan Delapan yang Esensial

- Esensi Dunia Maya

- Undang-Undang Portabilitas dan Akuntabilitas Asuransi Kesehatan (HIPAA)

Buku elektronik ini menyajikan tabel yang dipetakan untuk masing-masing dari 24 praktik terbaik kepatuhan di atas yang dipetakan pada enam kerangka kerja kepatuhan yang juga disebutkan di atas.

Tabel yang terdapat dalam bab-bab aset ini telah dirancang untuk memberikan contoh terperinci tentang apa yang dapat Anda terapkan ke dalam lingkungan Anda untuk memeriksa persyaratan paralel di setiap kerangka kerja, mulai dari kontrol, kebijakan, hingga pelatihan kesadaran keamanan siber.

Unduh salinan gratis Anda hari ini

Perusahaan dengan postur keamanan yang kuat, seperti perusahaan yang menggunakan Platform Perlindungan Titik Akhir ThreatLocker® Zero Trust, sudah berada di jalur yang tepat untuk mencapai kepatuhan terhadap kerangka kerja apa pun. Tambahkan Platform Perlindungan Endpoint ThreatLocker® Zero Trust ke strategi keamanan Anda untuk membantu membangun cetak biru kepatuhan yang sukses dan mencapai perlindungan kelas dunia terhadap ancaman dunia maya.