Kimsuky yang terkait dengan Korea Utara Beralih ke Kompilasi File Bantuan HTML dalam Serangan Siber yang Berkelanjutan

Aktor ancaman terkait Korea Utara yang dikenal sebagai Kimsuky (alias Black Banshee, Emerald Sleet, atau Springtail) telah terlihat mengubah taktiknya, memanfaatkan file Compiled HTML Help (CHM) sebagai vektor untuk mengirimkan malware guna mengambil data sensitif.

Kimsuky, yang aktif setidaknya sejak tahun 2012, diketahui menargetkan entitas yang berlokasi di Korea Selatan serta Amerika Utara, Asia, dan Eropa.

Menurut Rapid7, rantai serangan telah memanfaatkan dokumen Microsoft Office, file ISO, dan file pintasan Windows (LNK) yang dijadikan senjata, dan kelompok tersebut juga menggunakan file CHM untuk menyebarkan malware pada host yang disusupi .

Perusahaan keamanan siber tersebut mengaitkan aktivitas tersebut dengan Kimsuky dengan keyakinan yang moderat, mengutip perdagangan serupa yang pernah diamati di masa lalu.

“Meskipun awalnya dirancang untuk dokumentasi bantuan, file CHM juga telah dieksploitasi untuk tujuan jahat, seperti mendistribusikan malware, karena mereka dapat mengeksekusi JavaScript saat dibuka,” kata perusahaan itu .

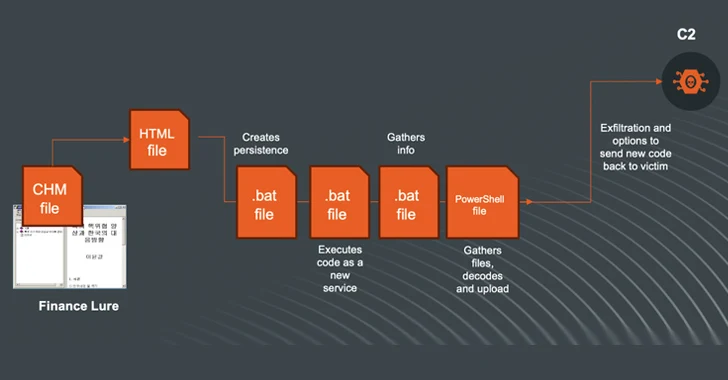

File CHM disebarkan dalam file ISO, VHD, ZIP, atau RAR, pembukaannya mengeksekusi Visual Basic Script (VBScript) untuk mengatur persistensi dan menjangkau server jarak jauh untuk mengambil payload tahap berikutnya yang bertanggung jawab untuk pengumpulan dan eksfiltrasi. data sensitif.

Rapid7 menggambarkan serangan tersebut sedang berlangsung dan terus berkembang, menargetkan organisasi yang berbasis di Korea Selatan. Ini juga mengidentifikasi urutan infeksi alternatif yang menggunakan file CHM sebagai titik awal untuk membuang file batch yang bertugas mengumpulkan informasi dan skrip PowerShell untuk terhubung ke server C2 dan mentransfer data.

“Modus operandi dan penggunaan kembali kode dan alat menunjukkan bahwa pelaku ancaman secara aktif menggunakan dan menyempurnakan/membentuk kembali teknik dan taktiknya untuk mengumpulkan informasi intelijen dari para korban,” katanya.

Perkembangan ini terjadi ketika Symantec milik Broadcom mengungkapkan bahwa aktor Kimsuky menyebarkan malware yang meniru aplikasi dari entitas publik Korea yang sah.

“Setelah disusupi, dropper akan menginstal malware backdoor Endoor,” kata Symantec . “Ancaman ini memungkinkan penyerang mengumpulkan informasi sensitif dari korban atau memasang malware tambahan.”

Perlu dicatat bahwa Endoor yang berbasis di Golang, bersama Troll Stealer (alias TrollAgent), baru-baru ini dikerahkan sehubungan dengan serangan dunia maya yang menargetkan pengguna yang mengunduh program keamanan dari situs web asosiasi terkait konstruksi Korea.

Temuan ini juga muncul di tengah penyelidikan yang diprakarsai oleh PBB terhadap 58 dugaan serangan dunia maya yang dilakukan oleh negara-negara Korea Utara antara tahun 2017 dan 2023 yang menghasilkan pendapatan ilegal sebesar $3 miliar untuk membantu negara tersebut mengembangkan lebih lanjut program senjata nuklirnya .

“Tingginya volume serangan dunia maya oleh kelompok peretas yang berada di bawah Biro Umum Pengintaian dilaporkan terus berlanjut,” kata laporan itu . “Trennya mencakup menargetkan perusahaan pertahanan dan rantai pasokan, serta semakin banyak berbagi infrastruktur dan peralatan.”

Biro Umum Pengintaian (RGB) adalah badan intelijen luar negeri utama Korea Utara, yang terdiri dari kelompok ancaman yang banyak dilacak seperti Grup Lazarus – dan elemen bawahannya, Andariel dan BlueNoroff – dan Kimsuky.

“Kimsuky telah menunjukkan minat dalam menggunakan kecerdasan buatan generatif, termasuk model bahasa besar, yang berpotensi untuk mengkode atau menulis email phishing,” tambah laporan itu lebih lanjut. “Kimsuky telah diamati menggunakan ChatGPT.”